黑客和服務(wù)商雙雙受益,而用戶是最大的受害者

大多數(shù)“白帽子”安全工程師都受到一種社會(huì)責(zé)任感的驅(qū)動(dòng),使得他們一旦發(fā)現(xiàn)漏洞,就想立刻大聲告訴所有人。

在整個(gè)網(wǎng)絡(luò)安全行業(yè),無論是新發(fā)現(xiàn)的漏洞還是不斷演變的網(wǎng)絡(luò)威脅,我們信奉的理念都是快速共享信息,目的是促使受影響的服務(wù)提供商(硬件或軟件)立即采取行動(dòng),及時(shí)修復(fù)漏洞。

而當(dāng)我們從拉長時(shí)間線,從宏觀上來看漏洞披露的影響,會(huì)發(fā)現(xiàn)它是一枚雙刃劍——“及時(shí)修復(fù)”與“惡意利用”在博弈。

過早公布漏洞不是一件好事

披露漏洞的途徑有很多,消息往往以迅雷不及掩耳之勢傳播。對(duì)先前未知的問題進(jìn)行過早的“全面披露”會(huì)催生邪惡力量的萌芽——黑客通常比服務(wù)提供商的IT團(tuán)隊(duì)行動(dòng)更快。

一個(gè)著名的例子就是Mirai僵尸網(wǎng)絡(luò),該僵尸網(wǎng)絡(luò)在2016年攻擊了美國的聯(lián)網(wǎng)設(shè)備,使美國多個(gè)城市的互聯(lián)網(wǎng)癱瘓。實(shí)際上最初,它是用于對(duì)Telnet的嵌入式監(jiān)聽設(shè)備進(jìn)行暴力攻擊。后來,Mirai源代碼被發(fā)布到開源社區(qū),產(chǎn)生了模仿版本,用于對(duì)通過Secure Shell(SSH)的監(jiān)聽硬件進(jìn)行暴力攻擊。為了提高入侵率,這些攻擊利用了安全性較弱的物聯(lián)網(wǎng)(IoT)設(shè)備中的多種漏洞。

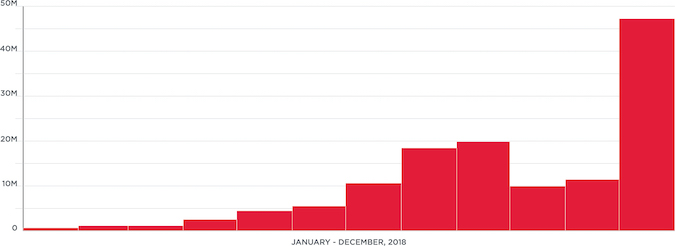

如今,Mirai變體仍然對(duì)嵌入式Linux系統(tǒng)構(gòu)成持續(xù)不斷的威脅。下圖展示了Mirai所帶來的威脅走勢。直到2019年6月,Mirai的變體仍然持續(xù)出現(xiàn)。

Mirai于2016年首次被發(fā)現(xiàn),2018年的活動(dòng)再次激增。(來源:Ixia《2019安全報(bào)告》)

先爭取時(shí)間修復(fù)漏洞

最佳的方法是在幕后進(jìn)行負(fù)責(zé)任的披露。在指定的時(shí)間段(通常為90或120天)之后發(fā)布公告,從而使受影響的服務(wù)提供商有足夠時(shí)間來開發(fā)有效的補(bǔ)丁或修復(fù)程序,并將其提供給客戶。

舉一個(gè)正面的例子,Drupalgeddon是一個(gè)SQL注入漏洞,它針對(duì)免費(fèi)的開源Drupal內(nèi)容管理框架。2018年,一位研究人員發(fā)現(xiàn)了該漏洞的兩個(gè)類似的高危變體,分別為Drupalgeddon 2和3。他負(fù)責(zé)任地將該漏洞私下告知服務(wù)提供商,讓他們有時(shí)間在漏洞利用細(xì)節(jié)公開之前開發(fā)并發(fā)布補(bǔ)丁。

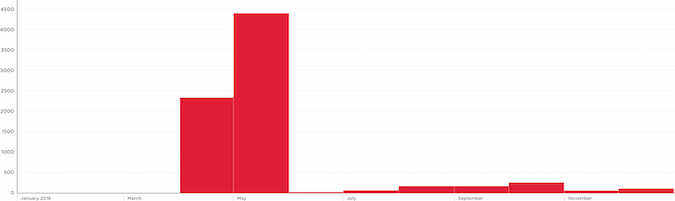

修復(fù)補(bǔ)丁發(fā)布后,研究人員于2018年4月12日至25日公布了漏洞利用的細(xì)節(jié)。下圖展示了該漏洞的威脅趨勢,可以看到,漏洞利用的威脅在2018年4月和5月激增,但隨后,迅速消退直至平息,主要原因是及時(shí)的補(bǔ)丁修復(fù)流程減少了可用目標(biāo)的數(shù)量。

在2018年4月和5月遭受數(shù)千次攻擊后,Drupalgeddon 2和3的威脅迅速消退。 (來源:Ixia《2019安全報(bào)告》)

守護(hù)共同的利益

為了促進(jìn)信息共享,全球互聯(lián)網(wǎng)涌現(xiàn)了各種“開放”的IT專業(yè)人員社區(qū)。許多知名的開放社區(qū)都是零門檻的,可想而知黑客肯定也埋伏在其中,這就是漏洞被公開后的幾天或幾周內(nèi),黑客活動(dòng)就會(huì)激增的原因。

對(duì)服務(wù)提供商來說,較安全的方法是組建有嚴(yán)格準(zhǔn)入制度的封閉社區(qū),對(duì)所有潛在成員進(jìn)行審查。其他受信任的方法還有漏洞賞金計(jì)劃、可信眾測、國家級(jí)漏洞庫等。一個(gè)相互信任的平臺(tái)機(jī)制可以成為獲取時(shí)間,降低風(fēng)險(xiǎn)和預(yù)防下一波攻擊的最佳方法。

公布漏洞的準(zhǔn)確時(shí)機(jī)

在我國,對(duì)于公布網(wǎng)絡(luò)安全漏洞、發(fā)布網(wǎng)絡(luò)安全威脅信息,都有明確的時(shí)間規(guī)定(目前在征求意見階段)。

結(jié)合工信部2019年6月18日發(fā)布的《網(wǎng)絡(luò)安全漏洞管理規(guī)定(征求意見稿)》和網(wǎng)信辦2019年11月20日發(fā)布的《網(wǎng)絡(luò)安全威脅信息發(fā)布管理辦法(征求意見稿)》,我們可以梳理出一條從漏洞發(fā)現(xiàn)、漏洞修復(fù)到漏洞公布的標(biāo)準(zhǔn)時(shí)間線。

本文由安數(shù)網(wǎng)絡(luò)編譯整理,轉(zhuǎn)載請(qǐng)注明出處。

及時(shí)掌握網(wǎng)絡(luò)安全態(tài)勢 盡在傻蛋網(wǎng)絡(luò)安全監(jiān)測系統(tǒng)

【網(wǎng)絡(luò)安全監(jiān)管部門】免費(fèi)試用

本文來源:

如涉及侵權(quán),請(qǐng)及時(shí)與我們聯(lián)系,我們會(huì)在第一時(shí)間刪除或處理侵權(quán)內(nèi)容。

電話:400-869-9193 負(fù)責(zé)人:張明

工商執(zhí)照

工商執(zhí)照